Ciberseguridad &

Defensa

Asesoramiento, Estrategias y Soluciones para proteger tus activos digitales.

¿Cómo trabajamos? > Confianza, seguridad y protección.

TOMAMOS MEDIDAS.

Nuestras soluciones se adaptan a sus requisitos específicos, recursos disponibles y tolerancia al riesgo, garantizando medidas de seguridad personalizadas y efectivas que satisfagan las necesidades específicas de su negocio.

APLICAMOS PENSAMIENTO CRÍTICO.

NUNCA CONFIAMOS, SIEMPRE VERIFICAMOS.

ZERO-TRUST es el cambio de paradigma para abordar la seguridad, centrándose en el principio de "nunca confiar, siempre verificar". Le ayudamos a cumplir con diversos requisitos de cumplimiento al garantizar medidas de seguridad rigurosas y una supervisión continua.

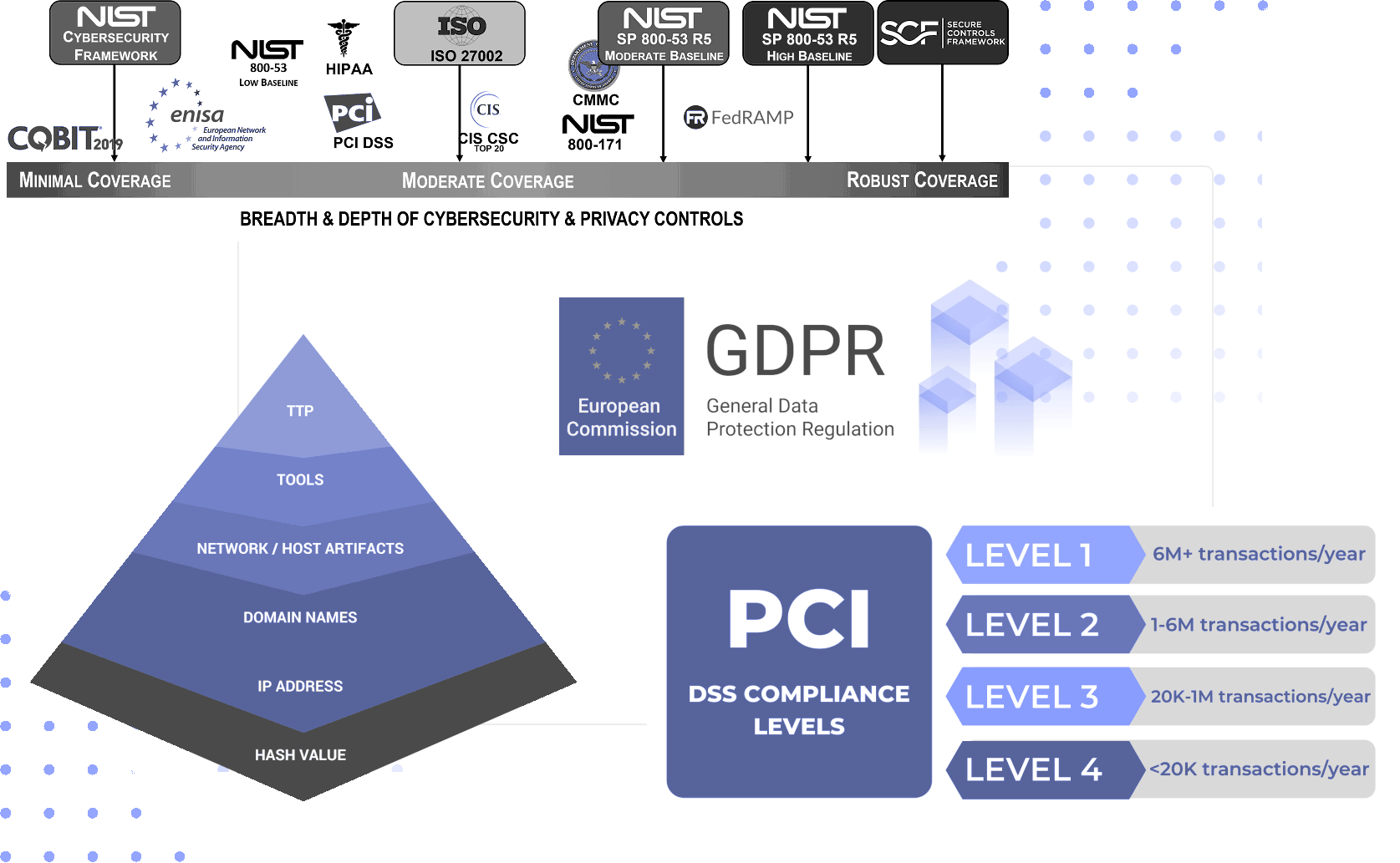

MARCOS DE TRABAJO LÍDERES Y NUESTRA EXPERIENCIA.

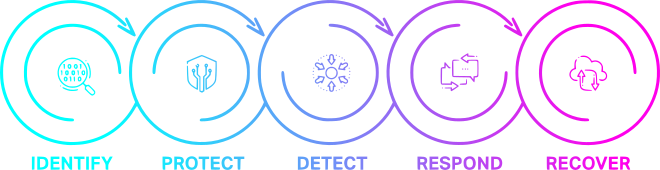

Aprovechando nuestra experiencia, implementamos el marco de trabajo MITRE ATT&CK, que proporciona una base de conocimiento integral de tácticas y técnicas de adversarios basadas en observaciones del mundo real, lo que ayuda en el modelado y la defensa de amenazas. Utilizamos las pautas estructuradas de NIST CSF para gestionar los riesgos de ciberseguridad mediante la identificación, protección, detección, respuesta y recuperación ante amenazas cibernéticas. Además, aplicamos los controles CIS, una recopilación priorizada de las mejores prácticas diseñadas para proteger los sistemas y datos de TI.

Le ayudamos a prevenir la pérdida de datos y daños financieros.

Nuestras soluciones contra amenazas y riesgos.

>_ Aplicamos un conjunto personalizado de herramientas, tecnologías, prácticas, experiencia y políticas para satisfacer sus necesidades, cumplir con las normas y mantener su negocio seguro. Prevenimos amenazas, identificamos infracciones, implementamos acciones estratégicas y generamos ahorros de costos para su equipo de TI, nube o seguridad.

Riesgo y cumplimiento

- Evaluación y gestión de riesgos

- Auditorías de seguridad y cumplimiento normativo

- Privacidad y Protección de Datos Consultoría

- Seguridad de la cadena de suministro

Descubrimiento y evaluación de amenazas

- Pruebas de penetración

- Caza de amenazas

- Inteligencia de amenazas

Network & InfraSec

- Implementaciones IDS & IPS

- Inspección del tráfico de red

- Diseño de arquitectura de seguridad

- Seguridad en la nube

Seguridad de Applicaciones

- Endpoint & Apps Security

- Seguridad de aplicaciones (DevSecOps)

- Protección de datos y cifrado

Gobernanza, riesgo y cumplimiento

-

Gestión de identidad y acceso (IAM)

-

Continuidad de negocios y recuperación ante desastres (BC/DR)

-

Seguridad física

Conciencia y cultura de seguridad

- Formación y Concientización

- Generando confianza

Servicios de seguridad gestionados

- Gestión y supervisión continua de tecnologías de seguridad, a través de proveedores de servicios de seguridad gestionados (MSSP)

Detección y respuesta

-

Protección avanzada contra amenazas

-

Planes de respuesta a incidentes

-

Análisis forense para comprender el alcance y el impacto de las infracciones

-

Recuperación y restablecimiento de operaciones

-

SIEM con integración SOAR

-

Gestión de vulnerabilidades

¿No sabes por dónde empezar?

>_ Construimos una base sólida para

proteger sus activos y datos.

>_ IDENTIFICA TUS ACTIVOS CRÍTICOS

CLASIFICA TUS HALLAZGOS CLAVE.

- Hardware: Servidores, estaciones de trabajo, dispositivos de red y otros equipos físicos.

- Software: Aplicaciones, sistemas operativos y bases de datos que respaldan las funciones de su negocio.

- Datos: Información confidencial o valiosa, incluidos datos de clientes, propiedad intelectual y datos comerciales exclusivos.

- Cuentas en la nube: proveedores de servicios en la nube, máquinas virtuales, contenedores, soluciones de almacenamiento y cualquier aplicación o infraestructura basada en la nube.

- Aplicaciones: Tanto aplicaciones locales como basadas en la nube que son parte integral de sus procesos comerciales.

- Servicios: Servicios, API e integraciones de terceros que interactúan con sus sistemas y datos.

- Personas: Personal clave cuyos roles son cruciales para mantener la continuidad y seguridad del negocio.

- Procesos: Flujos de trabajo y procedimientos operativos

críticos que respaldan las actividades comerciales principales.

Comprender y priorizar estos activos le ayudará a centrar

sus esfuerzos de seguridad donde más se necesitan y le garantizará que podrá

protegerlos y gestionarlos eficazmente contra posibles amenazas.

>_ REVISIÓN DE POLÍTICAS Y REGISTROS DE PROCESOS

PREPÁRESE PARA LAS EVALUACIONES DE RIESGOS.

Recopilación y procesamiento de registros:

- Fuentes: recopile registros de fuentes críticas como servidores, dispositivos de red, firewalls, sistemas de detección de intrusiones, aplicaciones y cuentas en la nube.

- Tipos: Captura y procesa varios tipos de registros, incluidos registros de Cloudtrail, registros de actividad, registros de auditoría de la nube, registros de acceso, registros de seguridad, registros del sistema, registros de aplicaciones, registros de dispositivos de red y/o registros de VPC.

- Almacenamiento: asegúrese de que los registros estén almacenados de forma segura, indexados para una fácil recuperación y protegidos contra manipulaciones.

- Centralización: Implementar sistemas de registro centralizados para agilizar la gestión y el análisis de registros.

- Integración con SIEM: Integre registros con un sistema de gestión de eventos e información de seguridad para permitir el monitoreo en tiempo real, la detección de amenazas y la respuesta a incidentes.

Detectamos y documentamos hallazgos, anomalías, usos indebidos y brechas o debilidades de seguridad. Evaluamos los riesgos identificando vulnerabilidades y evaluando el impacto potencial y la probabilidad de amenazas a su infraestructura, activos críticos y datos.

Todos los derechos reservados © | ASTRÆA 2024 - DIGITAL ADVANCED SOLUTIONS

- D.A.S. SLU.

Desarrollado con desde Andorra.